Time:2023-06-28 Click:182

图片:调用 addPool() | 来源:Arbiscan

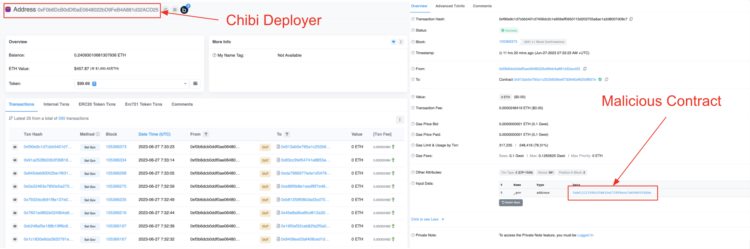

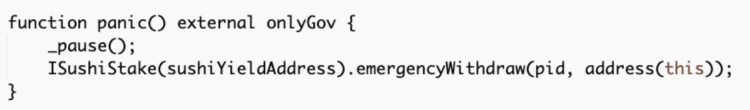

6 月 27 日,Chibi Finance 合约的部署者在多个 Chibi 合约上调用 setGov(),将由 EOA (0x80c1)创建的恶意合约分配给_gov 角色。这个角色在 Chibi Finance 合约中具有特权,允许攻击者调用 panic()函数,从合约中移走用户的资金。

图片:setGov()交易和示例交易 | 来源:Arbiscan

EOA 0 x 80 c 1 在恶意合约中调用 execute(),开始提取资金。该恶意合约遍历了每个在 6 月 23 日通过 addPool()交易添加的 Chibi Finance 合约,并调用了 panic()函数。该函数暂停合约并提取其中的资金。

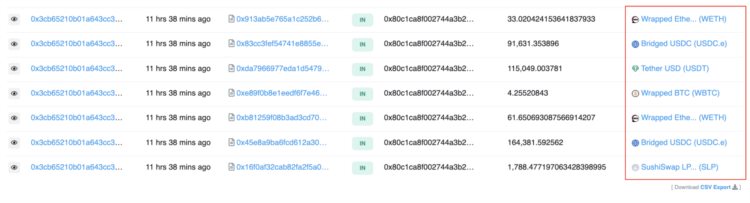

被盗的资金随后转移到 EOA 0x80c1。

图片:被盗的资金 | 来源:Arbiscan

这些资金随后被兑换为 WETH,通过跨链桥转移到以太坊网络,并存入 Tornado Cash。